Martin Bareš, Cybersecurity Manager ve společnosti Trask

I jedna nepromyšlená akce může znamenat ztrátu a komplikace. Nemusí přitom jít pouze o finanční podvod, kdy z našeho z účtu zmizí desítky tisíc korun. Hrozí i ztráta identity a s ní naše zhoršená reputace či důvěryhodnost. A pak je tu ještě čas, který řešení těchto problémů vyžaduje. Množství kyberútoků zaměřených na firmy i jednotlivce stále roste, mění se jen strategie a místa zranitelnosti. Jaký přístup může každý z nás zaujmout, aby si zajistil vyšší míru kyberbezpečnosti a jaké jsou aktuální trendy mezi hackery?

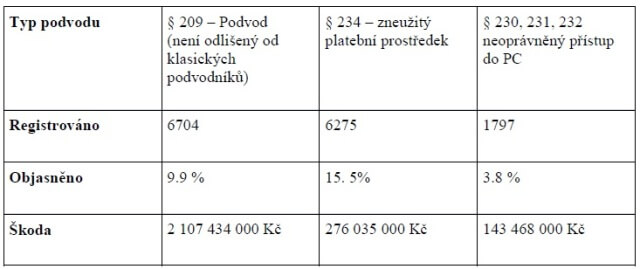

Ze statistik Policie ČR (leden – červenec 2022)

Názvy:

- 234 – Neoprávněné opatření, padělání a pozměnění platebního prostředku.

- 230 – Neoprávněný přístup k počítačovému systému a neoprávněný zásah do počítačového systému nebo nosiče informací.

- 231 – Opatření a přechovávání přístupového zařízení a hesla k počítačovému systému a jiných takových dat.

- 232 – Neoprávněný zásah do počítačového systému nebo nosiče informací z nedbalosti.

1) Důvěřuj, ale prověřuj? Držte se strategie zero-trust

Zero-trust neboli zásada nulové důvěryhodnosti je kyberbezpečnostní framework, který v průběhu pandemie a přesunu práce adoptovala řada organizací. Podle něj nelze v online prostředí důvěřovat žádnému aktérovi, dokud není prověřený. Jedná se o holistický, strategický přístup k zabezpečení, který zajišťuje, že každý a každé zařízení, kterému je udělen přístup, je tím, za koho se vydává.

Stejný přístup by neměl fungovat jen na úrovni organizací, ale měl by ho adaptovat každý z nás. Platí zde jednoduché pravidlo – nikomu o sobě nesdělovat zásadní informace, jako je ID, číslo platební karty, adresa bydliště a další. A pokud informace sdílet chceme, je dobré je omezit na nutné minimum.

Příkladem kyberútoku, u kterého záleží na míře poskytnutých informací, může být email, který příjemce vyzývá k poskytnutí zdravotních informací – například výpisu ze zdravotní dokumentace. V takovém případě je třeba ověřit, kdo a za jakým účelem k takové akci vyzývá.

2) Co kanál, to jiná úroveň zabezpečení. Používejte mainstreamová zařízení

Klíčové pak je poskytovat informace bezpečnou formou. Ať už na internetu něco nakupujeme, nebo prodáváme, vždy je třeba ověřovat, jestli pracujeme se správnou aplikací či webovou stránkou, nebo k tomu využíváme ověřenou a zabezpečenou platební metodu.

V případě platebních transakcí je proto jistější používat mainstreamové platební metody, jako je Google Pay nebo Apple Pay, které představují známé kanály a mají vysokou úroveň zabezpečení. Zároveň je důležité ověřovat si aplikace, přes které nakupujeme či prodáváme, například prostřednictvím recenzí na Googlu, ověřením certifikátu nebo nahlédnutím do diskusí. Platební transakce by se měly obejít bez sdělování čísla karty přímo v aplikaci. Ideální je, když se process přesměruje na platební bránu, kterou je snazší identifikovat a případný problém s penězi přes ni reklamovat. Platí, že solidní organizace pro vykonání nějaké akce zahrnující poskytování citlivých údajů většinou vyžadují přihlášení na vlastní stránky, které jsou jimi z hlediska kyberbezpečnosti kontrolované.

Při používání platebních karet se lze chránit také tak, že člověk používá jednorázové karty nebo karty sekundární, na které má nastavený limit pro stržení peněz. U neověřených kanálů je také vhodné používat platby přes další účet, na kterém máte jen omezené prostředky.

3) A zase ta hesla. Pokud si je nepamatujete, využijte pokročilý Password Manager

Základní pravidla pro silná a bezpečná hesla jsou stále stejná. Nikdy nepoužívat jedno heslo dvakrát a zaměřit se na jeho sílu. A pokud si všechna svá hesla nedokážeme zapamatovat, a volíme tak raději jednoduší kombinace znaků a čísel, je lepší využít správce hesel.

Současné varianty správců hesel už mají řadu pokročilých funkcí a dokážou kontrolovat, která z vašich hesel jsou na webu viditelná, porovnat kolik stejných hesel používáte a umí také označit slabá hesla a doporučit hesla s vyšší silou. Samozřejmostí je automatické generování hesel. Některé pokročilejší varianty správců hesel jsou navíc schopné hlídat stáří hesla a zároveň sledovat případné bezpečnostní incidenty a upozornit uživatele, že platforma, kde mám svůj účet byla napadena a je tedy vhodné si heslo z tohoto důvodu změnit.

Prolomení hesla metodou brute force

► Osmiznakové heslo, kde jsou malá i velká písmena a čísla lze prolomit v řádu desítek minut

► Minimální doporučení pro bezpečné heslo je 12 a více znaků při použití velkého a malého písmene, čísla a speciálního symbolu

4) Není MFA jako MFA. Používejte složitější formy autentizace

Multifaktorovou autentizaci bychom měli využívat všude, kde to jde. I zde ale dochází k vývoji, a tak například kontrola přes SMS už nepatří mezi nejbezpečnější varianty vícefaktorové autentizace. Pokud to aplikace nebo služba umožňuje, je dobré pro přihlášení využívat mobilní tokeny. Současným trendem je také takzvaná step-up/adaptivní autentizace, která v systémech automaticky vyhodnocuje bezpečnostní rizika a podle toho volí požadovanou úroveň ověření.

Systémy/aplikace si pak samy zjišťují například to, odkud se přihlašujete, z jakého regionu, jaké IP adresy, z jakého zařízení apod. – a na základě toho samy nastavují složitost autentizace.

V rámci platebních transakcí pak systémy se step-up/adaptivní autentizací dokážou vyhodnotit například situaci, kdy žádost o provedení platby probíhá z Etiopie, zatímco se nacházíte v České republice, a zajistit přísnější ověřování identity, bez které platba nemůže proběhnout. S tímto principem prevence pracují některé finanční instituce (např. Revolut), které dokážou poznat, když se karta majitele nachází jinde než jeho telefon – a v takové situaci platbu automaticky zablokují.

5) Chytrá zařízení, ale velké nebezpečí. Ověřujte dodavatele a izolujte síť pro IoT

Pokud máte v domácnosti různá IoT (internet of things) zařízení, vždy si ověřte jejich dodavatele – podobně jako aplikace. Měli byste si být jistí, že spoléháte na renomované technologie. Rizikem v oblasti chytré domácnosti a obecně IoT je totiž absolutní narušení vašeho soukromí – od sledování vašeho domu přes domácí kameru, odposlouchávání nebo i odemknutí elektronického zámku.

Při pořizování chytrých zařízení, třeba i v případě chytré žárovky, kterou můžete ovládat prostřednictvím aplikace v mobilu, pak myslete na propojenost sítí a v ideálním případě využívejte tyto nástroje v izolované síti. Kvalitní routery umožňují izolaci sítí za pomoci VLAN a následné konfigurace FireWall pravidel pro komunikaci mezi těmito sítěmi. Pro takovou konfiguraci je vhodné oslovit profesionály.

Pokud si nejste jistí bezpečnostním zařízením, nechte si ho ověřit. Předpokladem pro chytré technologie je kvalitní a dobře zabezpečený mobilní telefon s ověřeným systémem – ten je dnes středobodem našich životů a bez mobilu už nelze provést téměř nic.

6) Cookies a zase cookies. Pro bezpečný pohyb v kyberprostoru využijte sandbox

Když přijde na sběr osobních dat a jejich schvalování, drtivá většina solidních webových stránek má dnes defaultně nastavená nutná cookies, které uživatel při vstupu na webovou stránku pouze schválí. Řada webů to má ale naopak a nutí uživatele odklikávat další cookies ručně, což leckdo přejde a raději schválí.

Řešením této situace nemusí být jen prohlížení stránek v anonymním módu. V současné době je možné využít sandboxová řešení, která se postupně využívají čím dál více i v mobilních telefonech. Sandboxing představuje bezpečný způsob, jak spustit nedůvěryhodný nebo jenom částečně důvěryhodný kód. Jde o jednorázové prostředí shodné s naším, které je izolované od zbytku systému a lze ho rychle spustit a rychle ukončit. Ve Windows 10/11 se Windows Sandbox chová jako okno s čerstvě nainstalovaným systémem. Po jeho zavření je činnost sandboxu ukončena.

7) Na internetu celebritou? Každá informace o vás může být nápovědou hackerům

Každý z nás by se v kyberprostoru měl chovat tak, jako kdyby byl celý jeho život veřejnou záležitostí. Proč? Ať už jde o sdílení polohy nebo pouhé sdělení jména, s každou informací, kterou o sobě prozradíme na sociálních sítích nebo jinde na webu, zvyšujeme množství informací, se kterými můžou hackeři pracovat v rámci sociálního inženýrství. I jen naše pouhá přítomnost na sociálních sítích zvyšuje pravděpodobnost, že hacker snáze odhadne a prolomí naše heslo.

To samé platí pro rozhovory po telefonu v rámci vishingu, kdy se podvodník vydává za někoho jiného a snaží se příjemce hovoru přesvědčit, že je opravdu tím, za koho se vydává. Přemýšlet nad poskytnutými informacemi má tedy smysl i naopak. Pokud vám někdo volá pod identitou služby nebo firmy, kterou opravdu používáte, ověřte si, že zná váš kontext a informace, ke kterým jste dané organizaci skutečně udělili přístup.

Mnoho z nás si přitom často myslí, že není pro hackery zajímavým cílem, a tak podceňuje základní pravidla pro zabezpečení soukromých zařízení. Pokud však například pracujeme pro nějakou firmu, je tomu přesně naopak. V době, kdy je moderní BYOD (Bring Your Own Device), je nutné být obezřetný i v soukromém životě. Útočníkovi dáváme možnost infiltrace do podnikového řešení skrze privátní email, telefon, počítač atd. Množství takovýchto útoků se obzvlášť v době pandemie hodně rozšířilo.

8) Mobil jako klíč ke všemu. Ujistěte se, že je dostatečně zabezpečený

Mobilní telefon v dnešní době funguje jako klíč k většině služeb. Je zároveň datovým úložištěm obsahujícím množství soukromých dat. Není proto divu, že většina současných útoků míří právě na něj.

Mezi základní techniky a nastavení, které ho pomohou ochránit, patří:

- Ochrana telefonu kódem PIN, otiskem prstu nebo rozpoznáním obličeje

- Ochrana dat prostřednictvím šifrování uložených dat

- Ochrana bezdrátových technologií, jako je WiFi, Bluetooth nebo NFC

- Kontrola instalovaných aplikací

- Využití bezpečnostních aplikací

- Detekce nežádoucího přístupu k operačního systému telefonu

- Zálohování dat

Komentář k aktuálním trendům mezi hackery:

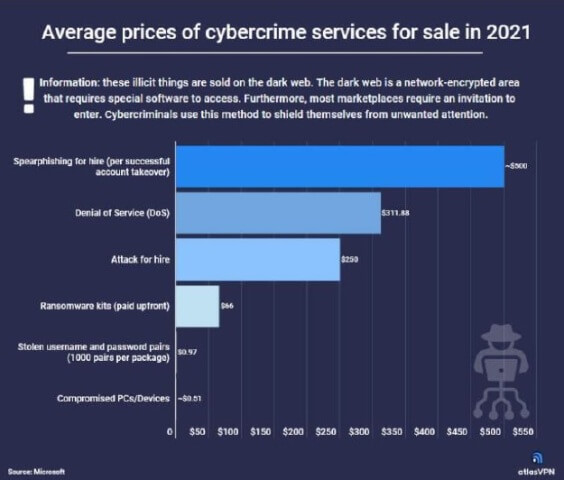

Ransomware je stále na vzestupu a lze si ho dnes objednat jako službu (Ransomware as a Service) velmi jednoduše. A to bez jakýchkoliv znalostí v oblastech, jako je vývoj aplikací. Dnes je možné za cca 20$ koupit škodlivou aplikaci a za několik set dolarů dokonce i službu na klíč, kdy vám hacker dopředu garantuje cílovou částku v případě úspěšného útoku, kterou vám pošle ve formě Bitcoinů.

Druhým výrazným trendem je nárůst útoků v rámci multifaktorové autentizace. S masivním rozšířením MFA autentizace se množí snahy o prolomení. Aktuálně jsou úspěšné tyto techniky:

►SMS-based man-in-the-middle attacks

⁕ Pokud útočník infiltruje telefon uživatele, může jednoduše vyčíst druhý faktor ve formě SMS zprávy.

► Pass-the-cookie attacks

⁕ Pokud útočník dokáže infiltrovat Váš počítač, může z cookies soborů extrahovat security token pomocí kterého infiltruje aplikaci, ve které jste přihlášeni, aniž byste o tom věděli.

► Supply chain attacks

⁕ Typickým příkladem je útok na společnost SolarWinds, kdy se útočníkům povedlo infiltrovat kód několika komponent, které využívali zákazníci.

⁕ Řešením je neustálá kontrola zdrojového kódu a všech navázaných komponent.

► Buggy MFA

⁕ I MFA řešení je jen program, který může mít chybu, kterou mohou hackeři objevit a zneužít.

► Recovery Attacks (důležitý, lidé si to málo uvědomují)

⁕Pokud systém umožnuje uživatelskou obnovu přístupu kupříkladu v případě ztráty mobilního zařízení, kde je ověřovací aplikace. Může útočník zneužít ověřovací otázky, která je použita (typicky třeba rodné příjmení matky).

⁕ Řešení je jednoduché, zakázat uživatelskou obnovu druhého faktoru zabezpečení. (nechat tuto moc pouze operátorů a administrátorům daného řešení)